За один только прошлый год с помощью этой махинации было похищено свыше 2-х миллиардов USD. И самое прискорбное в схеме то, что зачастую пока человек не лишится всего, он даже не подозревает, что стал частью мошеннического плана.

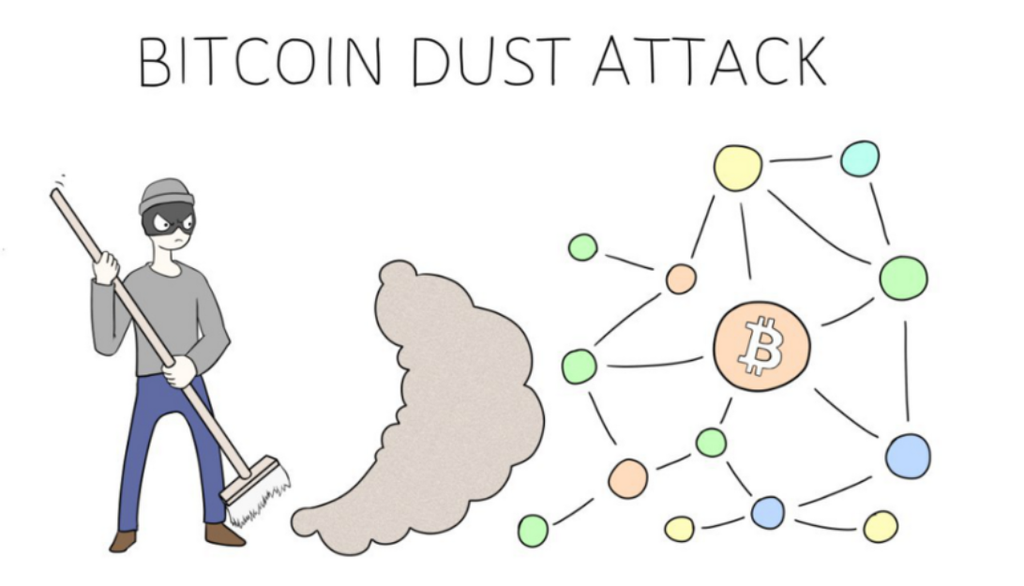

В чем опасности криптовалютной пыли и что она собой представляет?

В данном случае мы имеем дело с незначительной суммой, поступившей на криптокошелек. Этот платеж далеко не всегда несет в себе некую криминальную задачу, и чаще всего – это перевод чисто рекламного характера. Такие микро-транзакции выступают в качестве способа хранения уведомления о скидке или акции.

Но криптомошенники нашли, как этой цифровой пылью можно злоупотреблять. Махинаторы пользуются ею, чтобы напрямую красть чужие денежные средства. Главная цель состоит в подготовке фишинговой ловушки, и в этом деле преступники демонстрируют поистине математическую точность.

О принципах устройства пылевой атаки

На первом этапе злоумышленники организовывают бесшумное проникновение – сеют пыльцу:

- Выбирается потенциальная жертва, располагающая внушительным криптокапиталом.

- Кошелек объекта атаки начинают бомбардировать спамом.

- Обычно человек не уделяет подобным мелким транзакциям особого внимания, но иногда он может случайным образом перейти по ссылке, и тогда жертва лишается доступа к своему криптохранилищу.

Для преступников каждая такая транзоперация выступает в роли своеобразного блокчейнового локатора. Вы можете даже и знать, что она существует, но она уже давно легла на ваш баланс. С этого момента хитроумные криминальные дельцы могут приступать к связыванию единой сети из пользовательских адресов.

Затем преступники начинают разведку боем – изучают поведение жертвы. Подключив аналитические инструменты злоумышленники, запускают отслеживание:

- Ваших контрагентов – платежных реквизитов, с которыми вы чаще всего взаимодействуете.

- Частоты и периодичности ваших переводов.

- Наличия холодных кошельков, биржевых аккаунтов, протоколов децентрализованного финансирования.

Вся эта информация является вашим цифровым следом – ниточкой, за которую можно потянуть и вытащить все ваши электронные сбережения.

После этого в дело вступает фишинговый механизм подмены адресов. Так 13.11.2024 один из пользователей криптокошелька TGrS7QNCf85X2B6ddvGZY2MF9VwvFn6XAE направил 129 000 000 USD прямо в руки незнакомого контрагента. Человек просто взял свою историю выводов и скопировал оттуда адрес, а тот оказался подменой – классическая воровская афера. Платеж был перечислен на реквизит TMStAjRQHDZ8b3dyXPjBv9CNR3ce6q1bu8, который лишь несколькими символами не совпадал с кошельком, которым жертва уже пользовалась ранее неоднократно.

Изначально возникло предположение об умышленном фишинговом нападении. Но спустя какое-то время ошибочно отправленные средства вернулись назад к своему владельцу.

Первая транзакция хозяином была выполнена на сумму 100 USDT, и адрес получателя был верным. Но потом в течение минуты отправителем был получен платеж на 1,01 USDT с практически полностью похожего кошелька. Следующий платеж уже отправился на реквизиты крипто злоумышленников.

В дальнейшем мошенники осуществляют перемещение полученной криптовалюты на другой адрес и, с целью возврата, производят два вывода. Все платежные операции были осуществлены в границах одних суток.

При поверхностном рассмотрении сложившуюся ситуацию сложно заподозрить в мошенничестве, а схожие координаты адресов можно воспринять как некое совпадение. Но, судя по другим транзакциям потерпевшего, видно, что пылевые поступления к нему направлялись неоднократно.

Кто таится за крипто-пылевыми атаками?

- Синдикаты киберпреступников, избравшие фишинг в качестве своей основной специализации.

- Провайдеры аутсорсинговых услуг, торгующие сервисом для борьбы с таким мошенничеством.

- Все, кто хочет скомпрометировать проект или личность человека – конкуренты, хакеры.

Есть даже сервисы, которые заняты генерацией фиктивных адресов. Они создают идеальные для подмены реквизиты, частично копируя начальные и конечные символы реальных владельцев.

Пять правил, которые помогут защититься

1. Пыль в кошельке игнорировать нельзя!

Получив микро-платеж, не открывайте вложений и не перемещайтесь по ссылкам. Если ваше хранилище поддерживает эту функцию, пометьте подозрительную транзакцию. Ни в коем случае не отправляйте такой перевод назад, поскольку таким действием вы раскрываете дополнительные сетевые криптоадреса.

2. Не копировать адреса из истории!

Используйте QR-код, вводите все символы в ручном формате и пользуйтесь проверкой через инструменты AML.

3. Есть кошельки, защищенные от пыльцы, пользуйтесь ими!

Есть системы, которые:

- Все сомнительные вхождения фильтруют автоматически.

- Пылевые транзоперации скрывают.

- Не отображают сообщений, приходящих в платежах.

4. Подключить двухфакторную аутентификацию и мультиподпись!

Идеальным барьером для быстрых переводов являются холодные цифрокошельки, защищенные мультиподписью. Один участник может совершить ошибку, но требуется подтверждение со второго устройства, а это – гарантия остановки неправильной операции.

5. Проверять контрагентов через AML-службы!

Заведите за правило – не отправлять и не принимать средства без проведения проверки адреса на чистоту. Сегодня есть множество решений, анализирующих мошеннические связи, если контрагент покажется подозрительным. С их помощью вы получаете общую транзакционную картину с отслеживанием криптовалютных передвижений от стартовой линии до финишной черты.

Итог

Чем сильнее растет ликвидность крипторынка, тем большими темпами развивается индустрия фишинга. При этом снижается уровень бдительности пользователей. Небольшие суммы, пришедшие от неизвестных кошельков, должны привлекать ваше внимание. Сверяйте каждый символ в адресе, на который собираетесь выполнить платеж.